Pomoc, pomoc, zostałem zhakowany!

Słyszałem 1000 razy, pomyślałem 10 000 razy, a jednak nigdy się nie wydarzyło.

W pierwszym przypadku pokazujemy prawdziwy hack, "pozorne" przejęcie domeny za pomocą ich przestrzeni internetowej. Przestrzeń internetowa to lokalizacja na serwerze, na którym przechowywana jest strona internetowa i powiązane z nią pliki internetowe, takie jak obrazy, muzyka, wideo i, co najważniejsze, niezbędne pliki robocze. Czasami pliki internetowe są również na zagranicznych serwerach, ale to nie ma znaczenia dla naszego tematu.

Hakowanie oznacza po prostu, że atakujący odgadł hasło dostępu do przestrzeni internetowej. Odbywa się to poprzez ciągłe próby logowania przy użyciu setek tysięcy lub milionów różnych haseł. Często hakerzy otrzymują hasło za pośrednictwem trojanów do zainfekowanych wiadomości e-mail zawierających rzekome alerty i sprawdzanie haseł z własnego banku. Chcąc używać tego samego hasła do naszych różnych działań internetowych dla wygody, tak zwanych haseł głównych, hakerzy często muszą jedynie wykraść hasło do sieci społecznościowej, aby uzyskać dostęp do wszystkich instytucji zaszyfrowanych hasłem.

Jeśli hasło zostało odgadnięte przez przestrzeń internetową, wówczas haker może zmienić całą witrynę zgodnie ze swoimi życzeniami i pomysłami. Pliki internetowe są zastępowane przez pliki atakującego. Hakerzy często zapraszają ukryte trojany do przechwyconej przestrzeni internetowej, aby infekować odwiedzających i kradną własne hasła do wszelkiego rodzaju portali i instytucji. Oznacza to Supergau, rodzaj piramidy, aby wyrządzić jak największe szkody lub ukraść największą liczbę obcych haseł.

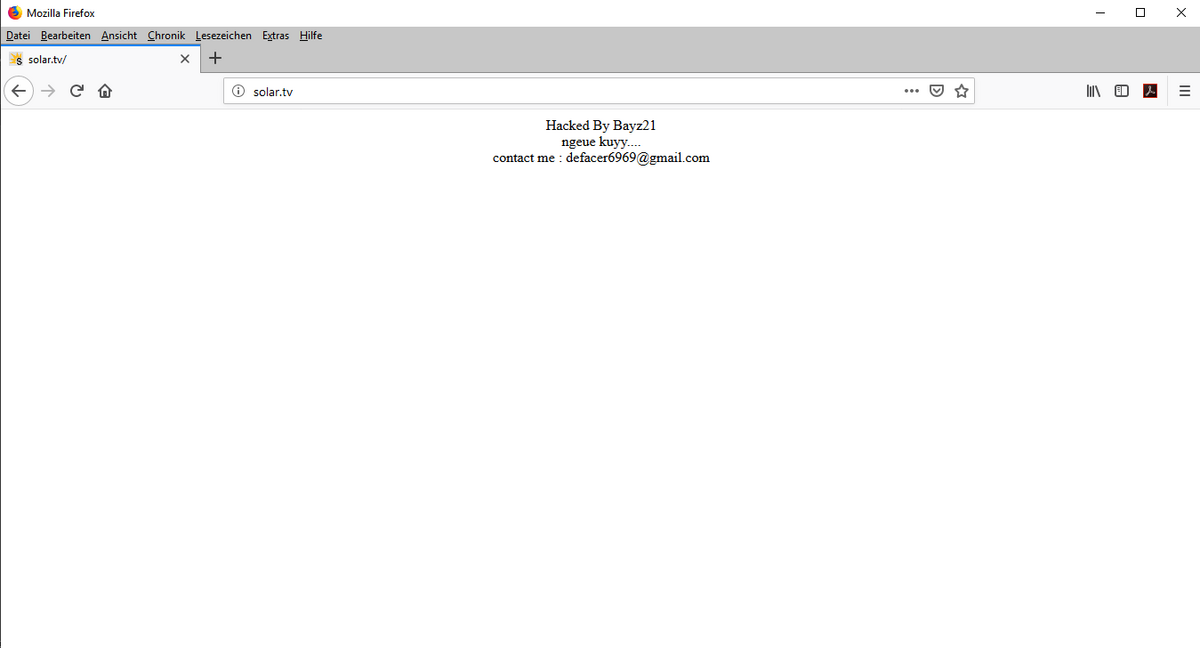

Ale po prostu pokażmy najprostszy sposób, mianowicie zhackowaną przestrzeń sieciową na widocznym dla całego świata stronie głównej domeny została zastąpiona przez hakera.

Musimy, lub powinniśmy założyć, że dane osobowe, takie jak adres e-mail w pokazanym przykładzie, niekoniecznie są rzeczywistym adresem mailowym atakującego. Dobrzy hakerzy wiedzą, że mogą je znaleźć organy ścigania. Ale bardzo dobrzy hakerzy wykorzystują okazje do pobierania wiadomości e-mail przez ukryte, skomplikowane ścieżki, takie jak serwery proxy lub skradzione konta e-mail. Szybka wskazówka: jeśli rzeczywiście i ewidentnie zostałeś zhakowany, to nawet jeśli nieskończenie trudno jest zastąpić ich własny dostęp. Ponieważ z: "Zostałem zhakowany, zmieniłem hasło, a teraz jestem pewien" jest przypadkiem, w żaden sposób nie zrobione. Widoczne są widoczne uszkodzenia, ale są też niewidoczne uszkodzenia pośrednie, z których nie ma nawet iskry wskazującej.

Kiedy natknąłem się na pokazany tutaj przez przypadek hack, kiedy po prostu chciałem sprawdzić, czy domena pokazana została już zrobiona, inaczej bym ją zarejestrował, zacząłem od różnych pytań. Na przykład chciałem wiedzieć, z której części świata przybywa napastnik. W tym celu umieściłem dwa słowa "ngeue kuy" w tłumaczu Google i kliknąłem "język rozpoznać". Przetłumaczone dwa słowa oznaczają "wczoraj". Moim zdaniem odnosi się to do czasu przestępstwa, a mianowicie kiedy przestrzeń internetowa i domena zostały przejęte. Ale kiedy było wczoraj? My, jako zwykli użytkownicy witryny, jesteśmy już pod koniec wyszukiwania. Ponieważ nie widzimy znacznika czasu na zmienionej stronie głównej. Ale przynajmniej wiemy, że haker "wydaje się" mówić po sundajsku. Wydaje!

Ponieważ często napastnicy celowo ustawiają niewłaściwy trop, aby sprowadzić prześladowców. To samo dotyczy adresu e-mail! Często takie ślady prowadzą do wroga atakującego, którego także chce skrzywdzić. W takich poszukiwaniach należy postępować z wyostrzonymi zmysłami i gotowością do wysokiej gotowości. Ponieważ nic nie jest takie, jak się wydaje...

Pokaż mi, kogo hakujesz, wtedy pokażę ci kim jesteś!